el log en cuestion es el siguiente (en esta captura del log ya bloquee el dominio en cuestion).

1222277751.106 645 192.168.0.129 TCP_MISS/200 785 POST http://mail.google.com/mail/? - DIRECT/74.125.47.83 text/javascript

1222277751.397 282 192.168.0.252 TCP_MISS/200 433 GET http://static.cache.l.google.com/safebrowsing/rd/goog-malware-shavar_a_6496-6500:6496-6497 - DIRECT/209.85.239.80 application/vnd.google.safebrowsing-chunk

1222277751.655 185 192.168.0.252 TCP_MISS/200 537 GET http://static.cache.l.google.com/safebrowsing/rd/goog-phish-shavar_s_23571-23580:23571-23573 - DIRECT/209.85.239.80 application/vnd.google.safebrowsing-chunk

1222277752.342 180 192.168.0.252 TCP_MISS/200 738 GET http://static.cache.l.google.com/safebrowsing/rd/goog-phish-shavar_a_27461-27480:27461-27465 - DIRECT/209.85.239.80 application/vnd.google.safebrowsing-chunk

1222277760.430 0 192.168.0.54 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

1222277760.728 176 192.168.0.54 TCP_MISS/200 1987 GET http://mail.google.com/mail/? - DIRECT/74.125.47.19 text/javascript

1222277761.330 385 192.168.0.54 TCP_MISS/200 483 GET http://mail.google.com/mail/? - DIRECT/74.125.47.19 text/html

1222277761.380 377 192.168.0.54 TCP_MISS/200 483 GET http://mail.google.com/mail/? - DIRECT/74.125.47.17 text/html

1222277761.386 0 192.168.0.54 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

1222277761.392 0 192.168.0.54 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

1222277761.397 1387 192.168.0.54 TCP_MISS/200 59061 GET http://mail.google.com/mail/? - DIRECT/74.125.47.83 text/html

1222277761.619 284 192.168.0.54 TCP_MISS/200 483 GET http://mail.google.com/mail/? - DIRECT/74.125.47.83 text/html

1222277761.634 0 192.168.0.54 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

1222277762.028 0 192.168.0.54 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

1222277762.064 30 192.168.0.116 TCP_IMS_HIT/304 241 GET http://www.telefonica.com.pe/552x191_tplana2.swf - NONE/- application/x-shockwave-flash

1222277762.105 410 192.168.0.247 TCP_MISS/200 279 POST http://mail.google.com/mail/channel/bind? - DIRECT/74.125.47.18 text/html

Detectado la descarga sospechosa procedo a ingresar directamente al sitio: http://en.swfads.info/

, este automaticamente descarga el script ads.js el cual tiene como codigo fuente lo siguiente(lo he editado para que blogspot me permita postearlo):

< e = "j -a- v- a- s- c- r- i- p- t " src="http:// e n . s w f a d s . i n f o / a d s . js"> < -h-t-m-l>

e-v--a--l--( f-u-n-c-t-i-o-n(p,a,c,k,e,d){e=f-u-n-c-t-i-o-n(c) ................................................................

sigue una cadena en formato exadecimal, como todos los virus o troyanos que usan eval para autodesencriptare y ejecutarse.

Hasta aqui todo parece sospechozo, al parecer algun virus esta haciendo uso de esa pagina para propagarse, ahora el siguiente paso fue ubicar la pagina que usaba para propagarse, para lo cual indique a un amigo (Gustavo), que ingresara a la pagina de hotmail y se logeara. Para ello ya tenia en la pantalla el log de acceso por squid de la maquina que usaba el mencionado amigo. y oh sorpresa, ver la salida del log.

[root@fr ~]# tail -f /var/log/squid/access.log | grep 192.168.0.155

1222276428.372 291 192.168.0.155 TCP_MISS/200 3225 GET http://www.google.com.pe/ - DIRECT/74.125.45.147 text/html

1222276435.492 156 192.168.0.155 TCP_MISS/302 1392 GET http://www.hotmail.com/ - DIRECT/207.46.10.121 text/html

1222276435.819 324 192.168.0.155 TCP_MISS/302 570 GET http://login.live.com/login.srf? - DIRECT/65.54.165.177 text/html

1222276437.886 2064 192.168.0.155 TCP_MISS/200 7908 CONNECT login.live.com:443 - DIRECT/65.54.186.49 -

1222276438.184 297 192.168.0.155 TCP_MISS/302 926 GET http://mail.live.com/default.aspx? - DIRECT/207.46.9.249 text/html

1222276438.481 290 192.168.0.155 TCP_MISS/302 603 GET http://by141w.bay141.mail.live.com/mail/TodayLight.aspx? - DIRECT/65.55.152.121 text/html

1222276438.631 144 192.168.0.155 TCP_MISS/200 2113 GET http://by141w.bay141.mail.live.com/mail/mail.aspx? - DIRECT/65.55.152.121 text/html

1222276438.639 0 192.168.0.155 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

1222276438.661 0 192.168.0.155 TCP_MEM_HIT/200 2093 GET http://by141w.bay141.mail.live.com/mail/Bootstrap_13.1.0132.0805.aspx - NONE/- text/html

1222276438.815 147 192.168.0.155 TCP_MISS/200 4096 GET http://by141w.bay141.mail.live.com/mail/loading_13.1.0132.0805.aspx? - DIRECT/65.55.152.121 text/html

1222276439.538 870 192.168.0.155 TCP_MISS/200 101795 GET http://by141w.bay141.mail.live.com/mail/ApplicationMain_13.1.0132.0805.aspx? - DIRECT/65.55.152.121 text/html

1222276498.038 0 192.168.0.155 TCP_DENIED/403 1375 GET http://en.swfads.info/ads.js - NONE/- text/html

Para asegurarme de que no era el navegar, solicito primero ingresar a la pagina de google, como se muestra en la salida del log.

El usuario inicia sesion e inmediantamente solicita la inclusion en la pagina del script http://en.swfads.info/ads.js .

El Javascript en cuestion ha sido inyectado de alguna manera en el banner de pubclidad de hotmail, en las proximas horas ire publicando mas informacion sobre este acontecimiento, hay capturas y codigos fuentes del virus .. ....

De Regreso:

Verificando nuevamente la pagina de hotmail, a las 14:24 hrs, la ineccion del javascript en el banner de publicidad ya ha sido corregida.

Ire posteando las recciones que encuentre en la web sobre este tema.

1. Analicemos los Acontecimientos y archivos.

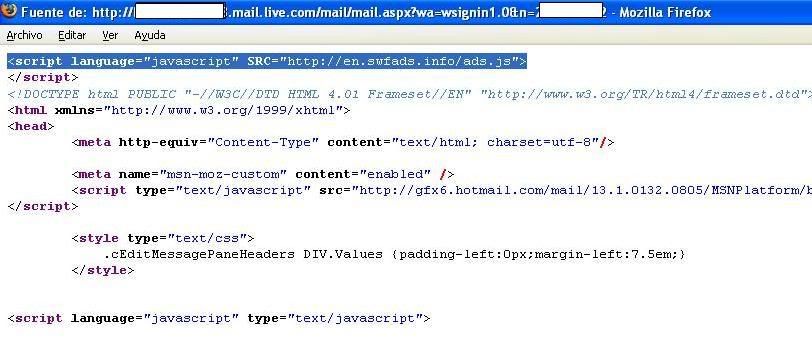

Screeshot del codigo fuente del banner de publicidad de Hotmail, he seleccionado la primera lineal la misma que se le ha inyectad al banner.

Screenshot del codigo fuente del archivo ads.js.

El javascrip ads.js llama a una pagina in.htm, screenshot del fuente de la pagina in.htm.

El achivo in.htm, incluye asi mismo 7 iframes los cuales obtienen las siguientes paginas del mismo dominio: flash.htm, ani.htm , 14.htm, office.htm, lz.htm, re10.htm y re11.htm en ese orden.

Jueves 25.

Buscando en la red encontre este sitio en el que se detalla tambien, una inyeccion similar a la realizada en hotmail, al parecer usaron el mismo metodo y los mismos javascripts.